【公告】关于处理器MeltDown和Spectre安全漏洞声明

★背景介绍

2018年1月3日,有媒体披露业内通用处理器两种安全漏洞的攻击方式,即Meltdown【CVE-2017-5754】和Spectre【CVE-2017-5715 & CVE-2017-5753】,影响面涉及Intel X86架构和ARM架构处理器,它们的共同点在于允许攻击者使用Side-Channel攻击方式获取内核内存数据。

★处理措施

Sugon第一时间成立应急小组介入调查分析,并与处理器和操作系统供应商进行了深入沟通,相关漏洞的修复方案如下:

√CVE-2017-5754:需要通过升级操作系统补丁修复,建议尽快联系您所使用操作新系统的提供商获取补丁及相关信息;

√CVE-2017-5753:需要通过升级操作系统补丁修复,建议尽快联系您所使用操作新系统的提供商获取补丁及相关信息;

√CVE-2017-5715:需要通过升级处理器微码并配合操作系统的补丁进行修复;操作系统补丁请联系您所使用操作新系统的提供商获取;升级处理器微码请参见“Sugon服务器安全加固计划”。

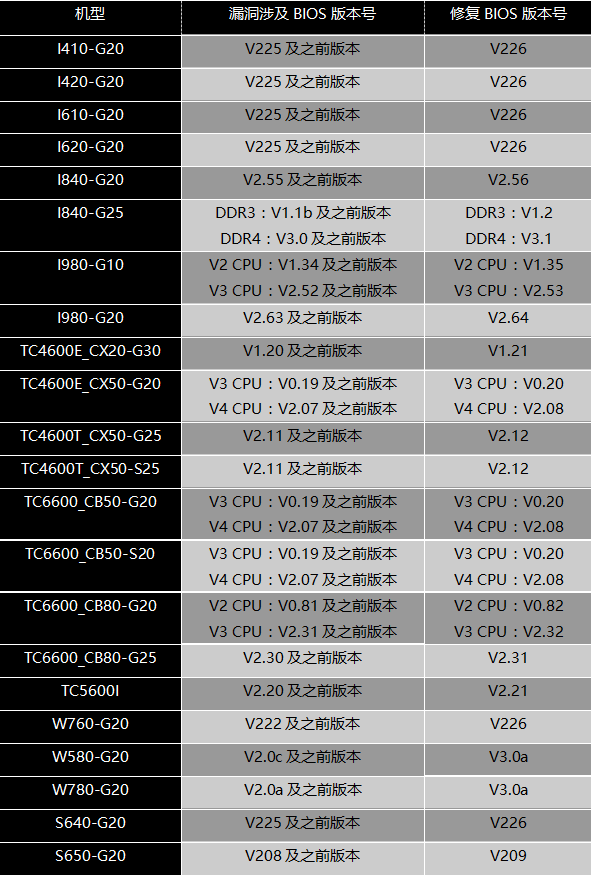

★Sugon服务器安全加固计划

请持续关注本公告更新。

★参考链接

√Intel:

https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

√CVE:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5754

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5753

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5715

√操作系统:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV180002

https://access.redhat.com/security/vulnerabilities/speculativeexecution

https://www.suse.com/c/suse-addresses-meltdown-spectre-vulnerabilities/

√AMD:

注册 /

注册 /